"Черный" рынок ИТ: обзор спроса и предложения

Дата: 05.05.2006Источник: Сnews.ru

Автор: Александр Самодуров

Количество преступлений в сфере ИТ продолжает расти, причем это происходит не только в России, но и в мире. Активно развиваясь, компьютерное криминальное общество уже сформировало свою виртуальную среду. Если недавно большинство преступлений в сфере ИТ совершалось подростками и студентами в виде озорства, то теперь подростки выросли (согласно статистике отдела «К» 60% правонарушителей - это лица от 20 до 35 лет и только 24% - лица до 20 лет) и поняли, что на этом можно зарабатывать деньги. Согласно данным Reuters, уже в 2004 году киберпреступность заработала $105 млрд., тем самым обойдя по "официальной" доходности наркоторговлю.

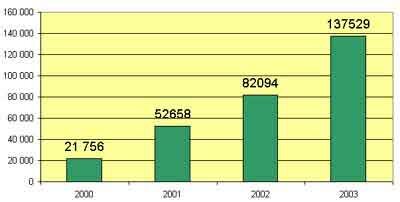

Количество инцидентов по информационной безопасности, зафиксированных по всему миру с 2000 по 2003 годы

В дальнейшем развитие компьютерной преступности повлекло за собой появление своего «теневого» ИТ-рынка. Это рынок, существование которого до сих пор оспаривалось экспертами, но существование которого уже подтверждено зафиксированными фактами продажи криминального ИТ-товара. Так, например, в декабре 2004 года «Лаборатория Касперского» опубликовала данные о появившихся предложениях по продаже эксплойта для уязвимости Windows Meta File.

Так или иначе, будущее этого рынка уже определено, он уже формируется и в дальнейшем будет только развиваться, а виртуальный товар этого рынка уже является серьезным средством для совершения реальных преступлений.

Очень сложно, и скорее даже невозможно дать точное и подробное описание этого рынка, с классификацией групп товаров, объемами продаж и его сегментами, можно попытаться предложить приблизительные оценки и общую направленность развития рынка. В этой статье мы попытаемся описать основные группы товаров, их стоимость и участников рынка. Итак…

Товар

Ботнеты. Одним из наиболее востребованных сегодня товаров «теневого» рынка являются ботнеты или ботсети. Еще одно распространенное название - зомби-сети. Популярность зомби подтверждается исследованиями некоторых фирм, например, компании Webroot, специализирующейся на борьбе с вредоносными программами. По ее данным, количество "шпионских программ" (spyware) за 2005 год увеличилось в три раза, что говорит об их востребованности. В течение прошлого года были обнаружены 400 тысяч сайтов, распространяющих "шпионские программы". Общее количество Spyware достигло 120 тыс., тогда как в начале 2005 года их было лишь 40 тыс.

Сам термин «ботнет» произошел от английского жаргонного Botnet и подразумевает под собой сеть, состоящую из некоторого количества хостов и зараженную «ботами» - автономным программным обеспечением, скрытно установленным на компьютере жертвы. ПО позволяет злоумышленнику выполнять некие действия с зараженным компьютером, например, рассылку писем. Как правило, компьютер становится полностью подконтрольным "пирату", отсюда и название - «зомби». Известны случаи выявления сетей, состоящих из 10 тыс. (в 2004 году) и даже 100 тыс. компьютеров (обнаружена голландскими властями в 2005 году).

Сама ботсеть, как правило, не продается, а продаются услуги оказываемые ботсетями. В некоторых случаях ботсеть может «сдаваться в аренду», то есть использоваться заказчиком в своих произвольных целях некоторое время.

«Список услуг, оказываемых зомби-сетями, велик» - комментирует Максим Эмм заместитель директора по консалтингу компании «Информзащита». - «С помощью ботсетей можно осуществлять разнообразные операции, в основном это: организация DDoS-атак (denial-of-service attacks). создание цепи SMTP relay, что жизненно необходимо для рассылки спама, пользовательский трафик, который нужен, например, для поднятия индекса цитируемости web-сайта или для мошенничества с просмотром рекламы, кражи серийных номеров программного обеспечения с зараженных машин, кража финансовой информации, кража аутентификационной информации пользователей, а также обеспечение анонимности. И это далеко не полный список их возможностей»

Основные финансовые потоки на теневом виртуальном рынке крутятся около использования бот-сетей. Противодействовать им очень сложно. Крупную ботсеть можно создать за неделю-две. А на ее обнаружение и нейтрализацию могут потребоваться месяцы работы. Выйти же на владельца ботсети - «пастуха» - вообще очень и очень непросто. «Пастухом» используется сложная цепочка посредников, часть из которых может даже не подозревать о своей причастности.

Стоимость услуг, оказываемых бот-сетью, варьируется в достаточно широком диапазоне. Например, стоимость DDoS сильно зависит от уровня атакуемого узла и требуемой величины атаки, а соответственно - величины зомби-сети. Атаки на информационные ресурсы крупных вендоров, по данным из анонимных источников, стоят недешево: $50-300 в минуту. Для осуществления атаки используются ботсети с 50-150 тыс. хостов. Цена такой атаки в сутки составляет $72-432 тыс. Естественно, такие затраты по карману далеко не всем, но и осуществлять столь масштабные атаки имеет смысл только на очень серьезные ресурсы. Это могут быть электронные платежные системы, on-line казино, трейдинговые системы, потери которых от простоя могут составить во много раз больше. Особенно катастрофична для этих ресурсов испорченная репутация.

Столь высокая цена вызвана также рисками, ведь в случае проведения подобной атаки злоумышленником, его контроль над зомби-сетью может быть утрачен (будет утеряна уникальность зловредного ПО и контроль над самой зомби- сетью).

При атаке на информационные ресурсы предприятий малого и среднего бизнеса DDoS используются сети от 300 хостов, и стоит она существенно дешевле: от $500 в сутки. Так, атакующий (имеющий определенные навыки) с бюджетом до 500$, может отключить от интернета практически любую сеть среднестатистической российской организации, а также нанести ей некоторый финансовый ущерб.

Тест по генерации зловредного сетевого трафика с 3 ботов за период времени 1200 секунд (20 минут) секунд показал, что даже столь малый сегмент сети способен породить зловредный трафик объемом 4 Гб. Соответственно, 300 зомби породят трафик 400 Гб за те же 20 минут. Типичная организация за 1Гб интернет-трафика сверх предусмотренного тарифным планом отдаст провайдеру 40$. За 400 Гбайт откровенного спама придется отдать до $16 тыс.

Услуги по генерации пользовательского трафика обойдутся заказчику около $150 за 1 тыс. загрузок. В этом случае зомби-сеть получает команду выполнить 1000 раз загрузку некого html-файла после предварительного тематического запроса в службу Интернет – каталогов или поисковую систему. Это дает пользовательский трафик, который можно использовать для повышения индекса цитируемости сайта в поисковых системах или получения средств за просмотр рекламных баннеров в случае оплаты за показ. В таких случаях наиболее востребованы ботсети с определенным географическим расположением ботов.

Пластик. Очень хорошо продается так называемый «пластик» или «картон» - списки номеров банковских карт с данными владельца. Этот товар востребован интернет-мошенниками, число которых непрерывно растет. По оценкам Федеральной торговой комиссии США этот вид преступлений занимает 39% от общего числа интернет-афер, а потери пострадавших в 2004 году составили $265 млн. Но это только официальные данные, фактические потери более серьезные.

«Пластик» профессионалами используется, как правило, не для обналичивания средств, а для оплаты всякого рода виртуальных услуг. Обналичивание - очень сложная и рискованная процедура, брать на себя этот риск готов не всякий. В свое время, когда только появилась возможность проведения электронных платежей, краденые номера кредиток использовали для покупки реальных товаров на адрес своей бабушки. Сейчас так может поступить только полный непрофессионал. Оплата виртуальных услуг проще и менее рискованней, нет даже необходимости в цепочке посредников: достаточно одного подставного лица, причем посредник может и не подозревать о том, в чем он участвует. Такое подставное лицо может быть с легкостью завербовано. Например, злоумышленник, находясь в России, обращается к пользователю из США, представляясь бизнесменом из Китая, с заманчивым предложением. «У меня есть клиенты в США, я предоставляю им услуги, но у меня нет своего представителя в этой стране. Требуется собрать платежи наличными или чеками и перевести их на мой счет в Россию. Давайте, вы будете моим представителем, все что от вас потребуется – собирать деньги и переправить их мне, разумеется, оставив при этом себе небольшой процент».

Далее, получив согласие, преступник в качестве счета указывает реквизиты китайской компании, которой он должен оплатить за хостинг. Оплата идет по пластиковой карточке. Конечно же, владелец украденного номера обнаружит и заявит о странном платеже, сделает отзыв, но на это уйдет не менее 30 суток, в течение которых злоумышленник сможет, например, пользоваться безлимитным хостингом. За это время он успеет разместить в сети большое количество вредоносных программ и заразить ими определенное количество компьютеров. Не составит никакого труда разыскать подставное лицо, но это не даст правоохранительным органам никакой информации, способной помочь найти злоумышленника.

Уязвимости. Продаются также найденная и еще...